本章從網路層進入感知層!

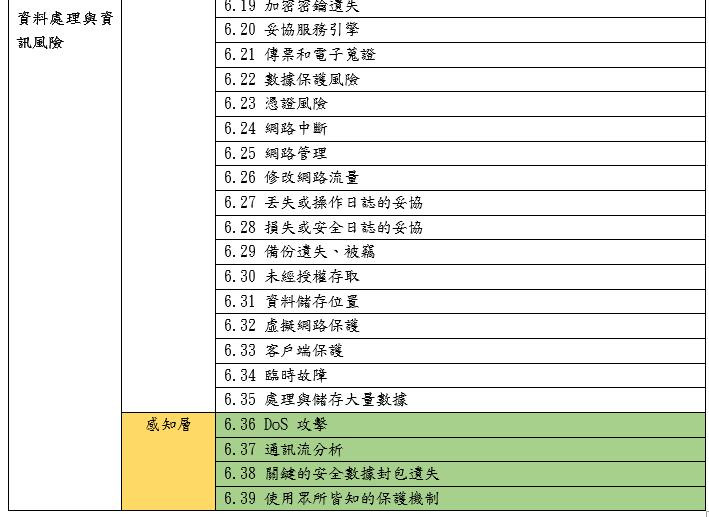

風險類別--資料處理與資訊風險--感知層

6.36 DoS 攻擊

6.37 通訊流分析

(6.36與6.37合併說明)

《新聞分享》:想喝咖啡先繳贖金,研究員綁架智慧咖啡機揭 IoT 設備資安隱憂

(新聞來源:科技新報 2020-09-29:https://technews.tw/2020/09/29/coffee-maker-got-hacked/ )

《筆者分析及建議》:

DDoS攻擊設備,在物聯網時代,只要需要利用網路就一定會有IP,IP免不了就會成為攻擊的對象,所以不只有在網路層、應用層會有DoS攻擊,感知層一樣會受到相同的攻擊,以目前最常見的就是攝影監視系統被攻擊是最常見的,說起來是有點麻煩,但是為了安全,還是要定時更新韌體與軟體,如果廠商願意按時以email或簡訊通知,有漏洞或是更新資訊,那這樣就能省下時間,如果沒有這類通知服務,最好還是定期要求公司內部人員注意更新訊息,定期更新,以降低風險。

6.38 關鍵的安全數據封包遺失

《新聞分享》:網路丟包怎麼辦?這些解決辦法不得不知

(新聞來源:網路頻道 2020-02-24:https://www.mdeditor.tw/pl/pxMe/zh-tw )

《筆者分析及建議》:

我們可能都會碰到網路連線時斷時續的故障現象,面對這種網路故障,不少網路管理員都會使用Ping命令對網路連通性進行測試,如果此時的網路傳輸線路資料丟包現象非常嚴重,造成封包遺失,有可能是設備的問題,或者網路壅塞,又或者主機配置不當所引起的,新聞分享的這篇文章裡面有介紹簡易的故障排出方法,這就有賴MIS注意了,一般企業無法兼顧到網路封包遺失的風險,但是如果發現線路不穩,或者長時間處於壅塞狀況,就要注意一下,是否有不明狀況發生,盡快排除問題。

6.39 使用眾所皆知的保護機制

《筆者分析及建議》:

這個風險性,讀者可以參考以上各點的說明,也就是說保護機制如果太過一般,在風險係數判定下,應該是高危險層級,高危險層級,就得要強化其設備的資安防護,以避免事件產生。

資料處理與資訊風險說明至此,這部分與資安具有極大的關聯性,鐵人賽裡亦有資安組的比賽,大家也可以多看看相關報導,另外,筆者覺得iThome的新聞都整理的很充實,如果大家有空,應該多看看報導,相信對於資安與IoT的知識會成長更多的。

接下來進入,道德的風險,本年度鐵人賽也漸漸接近尾聲了~~~再堅持一下!